Руководство по безопасности Magento: как защитить свой сайт от хакеров

Руководство по безопасности Magento: как защитить свой сайт от хакеров

Первый компьютерный вирус, получивший название (c) Brain, был создан в 1986 году братьями Фарук Алви в Лахоре, Пакистан, как сообщается, для предотвращения несанкционированного копирования программного обеспечения, которое они написали.

Компьютерные вредоносные программы, вирусы, черви, трояны … в сети циркулирует множество неприятных вещей, и всегда будет кто-то, кто пытается воспользоваться уязвимой системой или получить незаконный доступ со злым умыслом.

Эта статья покажет вам лучшие практики безопасности Magento, которые необходимо реализовать для предотвращения атак, чтобы ваши данные и данные ваших клиентов были в безопасности.

Разве Magento не достаточно безопасен?

Magento 2 чертовски безопасен. Magento 1 – не так уж и много.

Мы можем с уверенностью сказать это на собственном опыте, и вы можете прочитать обзор безопасности Magento, который включает следующие преимущества Magento 2:

- Улучшенное управление паролями

Magento 1 использует более слабую систему хеширования паролей (односторонний процесс преобразования строки символов в так называемый хешированный пароль). Magento 2 поддерживает Argon2ID13, более сильный алгоритм хеширования, чем предыдущий золотой стандарт – SHA-256.

Источник: Wired Magazine

- Улучшено предотвращение атак межсайтового скриптинга (XSS) за счет использования экранированных данных по умолчанию.

Magento внедрил новые правила для предотвращения атак с использованием межсайтовых сценариев (XSS).

XSS-атаки – это тип внедрения вредоносных сценариев, используемых в фишинговых атаках, регистрации нажатий клавиш и других несанкционированных действиях.

- Более гибкое владение файловой системой и разрешения

Начиная с версии 2.0.6, Magento позволяет пользователям устанавливать права доступа к файловым системам. Рекомендации состоят в том, чтобы определенные файлы и каталоги были доступны только для записи в среде разработки и только для чтения в производственной среде.

- Улучшено предотвращение эксплойтов кликджекинга.

Magento защищает ваш магазин от атак, связанных с кликджекингом, используя заголовок HTTP-запроса X-Frame-Options. Для получения дополнительной информации см. Заголовок X-Frame-Options.

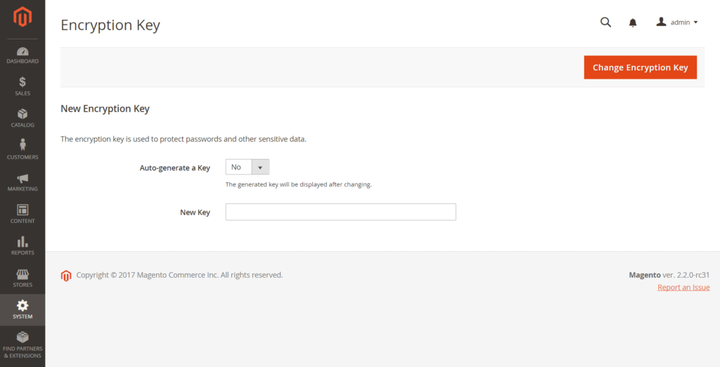

- Автоматическое создание ключа шифрования

Magento использует ключ шифрования для защиты паролей и конфиденциальных данных. В настоящее время Magento 2 использует алгоритм AES-256, и вы можете в любой момент сгенерировать случайный ключ через панель администратора.

И самая большая причина, по которой безопасность Magento превосходит Magento 1, заключается в том, что поддержка Magento 1 прекращается в конце июня 2020 года.

Вы пропустите будущие исправления и обновления Magento 2, если не выполните миграцию.

Июнь 2020 года. Эта дата звучит в ушах большинства продавцов и агентств Magento с тех пор, как Magento наконец объявил о большой дате. Если вы еще не перешли, начните планировать прямо сейчас. После июня 2020 года не будет никаких новых исправлений безопасности для Magento 1, не говоря уже о технологических уязвимостях в PHP и остальной части стека Magento 1, которые не будут устранены. Один из лучших способов защитить ваш сайт – это устанавливать исправления и обновления сразу после их выпуска.

Как Magento минимизирует влияние уязвимостей

В дополнение к новой архитектуре и структуре безопасности Magento 2 существуют процессы для минимизации воздействия уязвимостей.

Они включают:

- Программа Bug Bounty – Разработчики получают вознаграждение в размере до 10 000 долларов за ошибки, обнаруженные в Magento. Это отличный способ вовлечь сообщество в безопасность Magento.

- Центр безопасности Magento – на этом ресурсе можно найти новые обновления безопасности, исправления, лучшие практики и многое другое. Если вам нужна дополнительная информация о патче или инструкции по установке патчей / обновлений, это то место, куда вам нужно.

- Реестр предупреждений безопасности – команда Magento реагирует на уязвимости и предоставляет исправления и обновления для защиты магазинов от угроз. Подпишитесь на реестр предупреждений системы безопасности, чтобы получать электронные письма о выходе новых версий системы безопасности.

- Стандарты качества кода. Команда разработчиков ядра Magento использует стандарт кодирования Magento и рекомендует разработчикам, создающим расширения и настройки Magento, также использовать этот стандарт.

- Программа качества расширений – все расширения, представленные на Magento Marketplace, проходят многоэтапный процесс проверки: технические и маркетинговые обзоры. Если какой-либо обзор не пройден, расширение не будет разрешено к публикации.

В следующем разделе мы покажем вам последствия кибератак, наиболее частые причины атак и поделимся своим собственным опытом в области кибербезопасности.

Реальные утечки данных и уязвимости безопасности Magento

Согласно исследованию «Лаборатории Касперского», кибератаки несут больше убытков компаниям всех уровней. Для предприятий средняя стоимость одного инцидента с марта 2017 года по февраль 2018 года достигла 1,23 миллиона долларов. Это на 24% больше убытков за 2016–2017 годы и на 38% больше убытков за 2015–2016 годы. Для малого и среднего бизнеса (SMB) убытки оценивались в среднем в 120 000 долларов США на инцидент (на 32 000 больше, чем год назад).

Отчет IBM о затратах на утечку данных за 2019 год показал, что потерянный бизнес стал самым большим источником затрат на утечку данных. Результаты Kaspersky бледнеют по сравнению с тем, что обнаружила IBM:

| Размер организации | Стоимость утечки данных (в среднем) | Стоимость на сотрудника |

| Крупные организации (более 25000 сотрудников) | 5,11 млн. Долл. США | $204 |

| Небольшие организации (500-1000 сотрудников) | 2,65 миллиона долларов | $3,533 |

Это показывает, что небольшие организации имеют более высокие затраты относительно своего размера, чем более крупные компании, что может серьезно повлиять на их восстановление и их способность к росту.

Источник: IBM

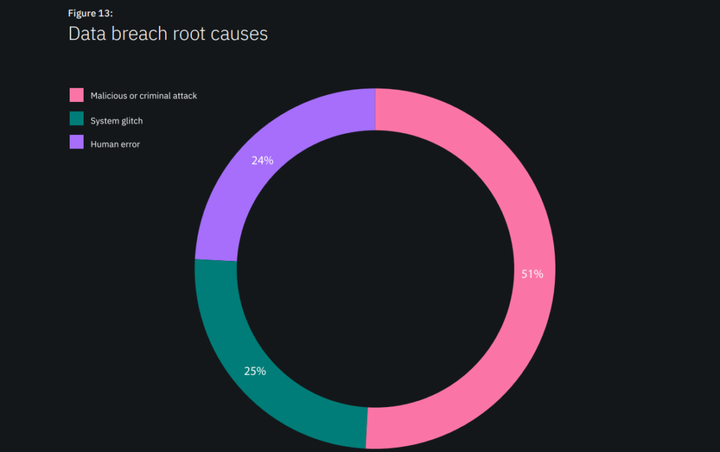

Другой интересный вывод из отчета IBM заключался в том, что нарушения, вызванные сбоями системы и человеческими ошибками, по- прежнему обходятся компаниям в миллионы и являются причиной почти половины (49%) утечек данных, изученных в отчете.

Вот несколько примеров недавних атак на сайты Magento:

Наш опыт кибератак

Чтобы узнать, с чем сталкиваются разработчики Elogic в своей работе, мы поспрашивали и узнали две дикие истории о злых умыслах.

Фиаско майнинга биткойнов

Один из самых опытных разработчиков full-stack в Elogic, Андрей Белошицкий, несколько лет назад получил интересный опыт. Что-то очень странное произошло с одним из проектов, над которым он тогда работал.

На сайте не было последних обновлений, ничего не изменилось, кроме того, что сайт не работал », – сказал Андрей. «Итак, я провел беглое расследование и обнаружил кое-что странное и забавное – был фрагмент кода JavaScript без закрывающих тегов, который вызвал сбой. После поиска в Google я обнаружил, что вредоносный сценарий был предназначен для перекачивания вычислительной мощности людей, посещающих магазин, для добычи биткойнов.

– Андрей Белошицкий, Full-stack разработчик

Преступник (возможно, администратор магазина) так и не был пойман. В магазине не было журналов администратора, поэтому невозможно было точно узнать, кто несет ответственность.

Неожиданный вирус

Когда разработчики работают над проектами, они часто клонируют магазин на своем рабочем ПК или сервере, чтобы протестировать и написать новый код. Эта история произошла после того, как один из наших разработчиков клонировал магазин, но вместо того, чтобы приступить к работе, он увидел всплывающее окно.

Всплывающее окно было предупреждением от его антивирусного программного обеспечения, а источником заражения был недавно установленный экземпляр Magento. Обнаружив зараженный файл, основной файл PHP, разработчик удалил вредоносный код и приступил к своей работе.

Мораль этой истории такова: независимо от того, является ли атака целевой, человеческой ошибкой или ошибкой / уязвимостью системы, вы можете помочь предотвратить нарушения, внедрив стандарты безопасности и соблюдая их.

Какие стандарты безопасности должны быть установлены, чтобы обеспечить безопасность моего сайта?

Не существует такого понятия, как сайт, который нельзя взломать. Даже если вы наняли лучших из лучших разработчиков, инженеров и экспертов по безопасности, все равно есть вероятность быть взломанным.

Итак, мы рекомендуем обеспечить строгий рабочий процесс безопасности при подключении и повседневной деятельности.

Вот как это выглядит:

- Включите методы обеспечения безопасности в процесс адаптации.

Хотя это может показаться очевидным, это часто упускается из виду как внутренними, так и внешними командами. Удостоверьтесь, что новые сотрудники магазина, уволенные сотрудники и все промежуточные сотрудники проходят процедуру адаптации. Мы рекомендуем Контрольный список для новых сотрудников, подготовленный CISO. - Обеспечение строгих прав доступа

Часть процесса адаптации заключается в выяснении того, какие права доступа потребуются сотруднику для выполнения своей работы. Обеспечение прав доступа к информации важно, и мы также рекомендуем проверять права доступа, чтобы убедиться, что за вашей спиной не нарушаются правила. С помощью этого руководства вы можете настроить роли пользователей в Magento. - Убедитесь, что вы соблюдаете отраслевые стандарты.

Это как с технической точки зрения, так и с точки зрения бизнеса. Ваш сайт и весь код, используемый на нем, должны соответствовать стандартам кодирования PHP, стандартам тестирования и всегда соответствовать PCI. В следующем разделе мы покажем вам действенный контрольный список, чтобы вы могли стать PCI-совместимыми. - Иметь резервную инфраструктуру с резервированием.

Да, мы понимаем, что вы не являетесь экспертом по безопасности, но вам нужно спросить тех, кто отвечает за безопасность, есть ли у них план резервного копирования (который должен охватывать то, что вы резервируете, как часто вы выполняете резервное копирование и когда должны выполняться резервные копии). используемый). Важное примечание: резервное копирование должно быть автоматизировано. - Защищайте сторонние компоненты (модули, службы, расширения, приложения).

Как говорится в рекомендациях по безопасности Magento, убедитесь, что все приложения, работающие на вашем сервере, защищены. Избегайте запуска таких приложений, как WordPress, на том же сервере, что и Magento, потому что уязвимость в одном из этих приложений может потенциально раскрыть информацию из Magento. Само собой разумеется, что вы никогда не должны устанавливать расширения из ненадежных источников (например, торрент-сайтов). - Защитите свои данные a. Разделение инфраструктуры

⇨ Это соответствует защите сторонних компонентов. Ни при каких обстоятельствах у вас не должны быть среды разработки, подготовки и производства, работающие на одном экземпляре сервера. б. Ограниченный доступ

⇨ Еще один момент, который мы затронули: права доступа распространяются на разработчиков и другой ИТ-персонал. Ни при каких обстоятельствах каждый член команды не должен иметь полных прав администратора. c. Защита персональных данных

⇨Хотя это может показаться очевидным, часть процесса адаптации должна включать запрет на использование USB-накопителей и других устройств хранения для работы. Кроме того, не нажимайте на подозрительные ссылки и не открывайте подозрительные электронные письма. Никогда не сообщайте никому свой пароль (особенно пароль администратора Magento).

Итак, избавившись от скучных вещей, давайте приступим к защите вашего магазина Magento от пуль!

Bulletproof Magento Security: 14-шаговое руководство

Шаг 1 Аудит безопасности

В безопасности Magento много движущихся частей. Ни разработчик, ни архитектор, ни менеджер, ни другие роли не понимают риски безопасности так, как квалифицированный эксперт по безопасности. Вот почему первый шаг – поручить эксперту прочесать ваш сайт. Желательно делать это не реже одного раза в год, чтобы оставаться в безопасности.

Шаг 2 Автоматическое сканирование безопасности

Отличные новости, вам не нужно обращаться к третьему лицу каждый раз, когда вы хотите запустить сканирование. Magento предлагает бесплатное сканирование безопасности.

Magento Security Scan позволяет отслеживать все ваши веб-сайты (если у вас их более одного) на предмет возможных рисков и выделяет необходимые вам исправления и обновления. Установите расписание (Magento рекомендует сканировать еженедельно) и получайте отчеты и корректирующие действия для каждого неудавшегося теста. Для начала ознакомьтесь с этим руководством.

Существуют также бесплатные инструменты сканирования, такие как MageReport, но они не такие глубокие, как инструмент Magento, и не предлагают автоматическое или запланированное сканирование.

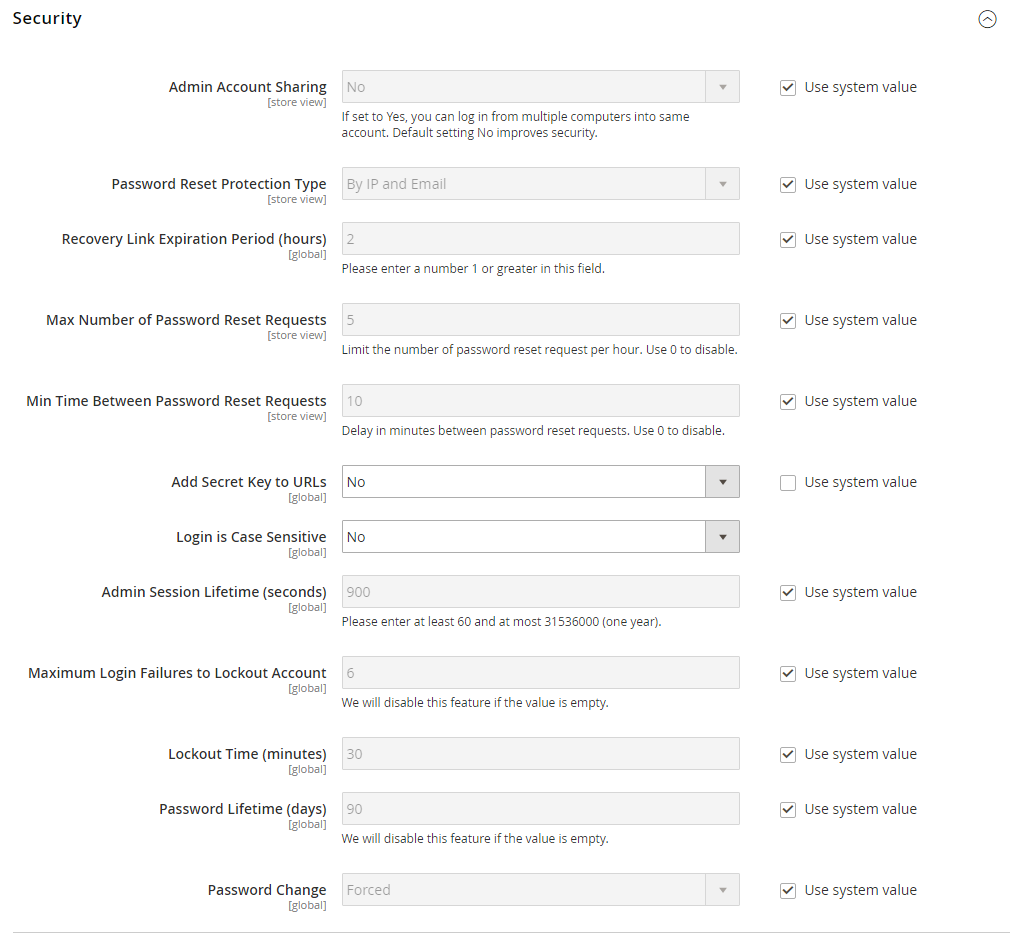

Шаг 3 Безопасность администратора Magento

Magento рекомендует многоуровневый подход к защите ваших учетных записей администратора.

Вы можете:

- Установите уровень безопасности для паролей

- Установите количество попыток входа в систему

- Настроить продолжительность бездействия клавиатуры до истечения сеанса

- Требовать вводить имена пользователей и пароли с учетом регистра

Пароли администратора

Параметры пароля для администраторов

На боковой панели администратора выберите Магазины> Настройки> Конфигурация.

В левой панели под Дополнительно, выберите Администратор.

Разверните раздел Безопасность.

Изменить URL-адрес администратора по умолчанию

Рекомендуется изменить URL-адрес администратора по умолчанию на другой, чтобы сделать его менее мишенью для хакеров.

Базовый URL-адрес по умолчанию: http://yourdomain.com/magento/

URL-адрес администратора и путь по умолчанию: http://yourdomain.com/magento/admin

Существует простой способ изменить URL-адрес администратора, доступный в панели администратора, но имейте в виду, что любые ошибки сделают ваш сайт недоступным для всех администраторов, и единственный способ исправить это – отредактировать файлы конфигурации сервера (а не то, что вы хотите опыт, доверьте нам).

Белый список IP

Возможно, вы слышали о черном списке – когда вы блокируете доступ к определенному сайту, IP-адресу или сети.

Белый список – это противоположность, позволяющая получить доступ к определенной информации, сайтам и, в нашем случае, административной панели Magento, только для доверенных IP-адресов.

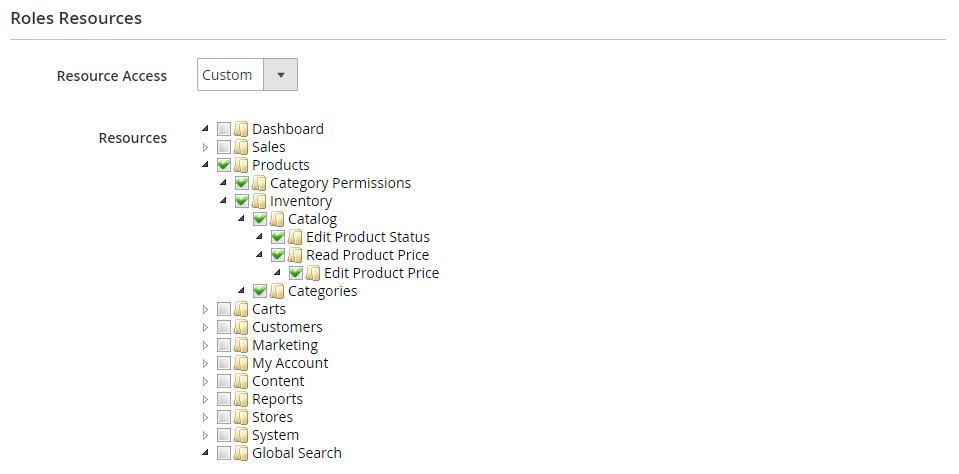

Шаг 4 Установите роли пользователей

Magento включает опции для ограничения доступа для администраторов. Другими словами, вы можете создавать разрешения, чтобы ограничить то, что видит администратор сайта, и предоставить им ограниченный доступ.

Вы можете настроить роли пользователей, перейдя на боковую панель администратора. Щелкните Система, в разделе Разрешения выберите Роли пользователей. В правом верхнем углу нажмите Добавить новую роль.

После назначения имени роли и ввода пароля вы можете настроить область действия роли (см. Изображение ниже).

Magento Commerce позволяет вам регистрировать любые действия, выполняемые администраторами. Вы можете включить журналы действий, перейдя в «Магазины»> «Настройки»> «Конфигурация». На левой панели разверните Advanced и выберите Admin. Разверните раздел Ведение журнала действий администратора и установите флажок, чтобы включить ведение журнала действий администратора для каждого действия, которое вы хотите регистрировать.

Шаг 5 Captcha и Google reCaptcha

В Magento вы можете настроить как Captcha, так и Google reCaptcha для администраторов и клиентов. Оба защищают вас от спама и других видов автоматизированного злоупотребления.

Captcha – это проверочный тест на человека, то есть расплывчатые, волнистые буквы и цифры, которые вам, вероятно, пришлось прищуриться, чтобы увидеть.

Google reCaptcha – это превосходный тип человеческой проверки, то есть флажок «Я не робот».

Невидимая reCAPTCHA (рекомендуется Magento) – автоматически проверяет, является ли пользователь человеком, без какого-либо взаимодействия. Звучит как магия, но Google удалось найти способ сделать это.

Шаг 6 Двухфакторная аутентификация (2FA)

Двухфакторная аутентификация, или для краткости 2FA, – это метод подтверждения личности пользователя, заставляя его выполнить второй шаг в процессе проверки. Magento 2FA доступен только для пользователей с правами администратора и не распространяется на учетные записи клиентов.

Вот как вы можете настроить 2FA в Magento:

На боковой панели администратора выберите Магазины> Настройки> Конфигурация.

На левой панели разверните Безопасность и выберите 2FA.

Шаг 7 Ключ шифрования

Когда вы впервые запускаете Magento, система автоматически генерирует ключ шифрования. Этот ключ используется для защиты паролей и других конфиденциальных данных, таких как информация о кредитной карте и пароли интеграции (модуль оплаты и доставки ).

Magento рекомендует хранить этот ключ в надежном месте и всегда скрывать его. Если вы столкнулись с утечкой данных, вы можете создать новый ключ шифрования, чтобы никто не мог получить доступ к данным с использованием старого ключа.

Вы можете сгенерировать новый ключ в админке. Повторюсь, мы не рекомендуем делать это самостоятельно.

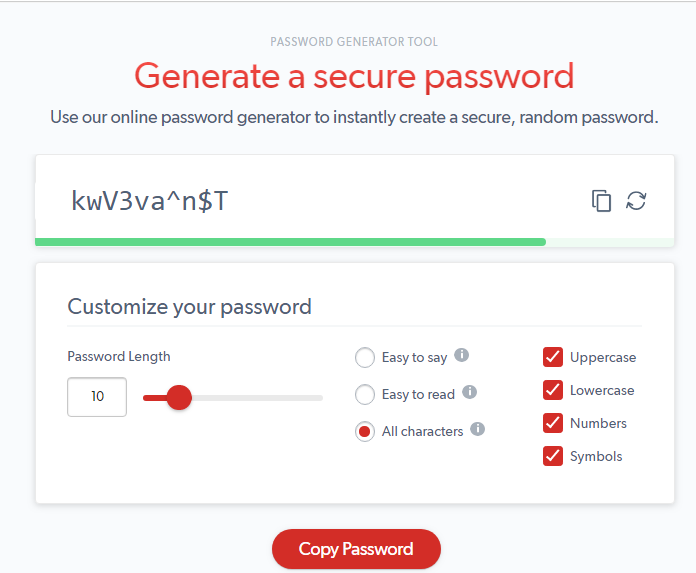

Шаг 8 Требования к паролю

Magento требует минимум семи символов (букв и цифр). Мы рекомендуем использовать что-то более надежное – буквенно-цифровой пароль из 10–12 символов.

Совет – не пытайтесь придумать пароль самостоятельно. Мы рекомендуем использовать LastPass для случайной генерации пароля.

Измените пароли, если вы подозреваете, что произошла утечка данных, независимо от того, была ли ваша учетная запись взломана, и установите напоминание о смене пароля один раз в год.

Вы можете установить уровень безопасности для паролей, используемых как клиентами, так и администраторами, прямо в интерфейсе администратора.

На боковой панели администратора выберите Магазины> Настройки> Конфигурация.

На панели слева разверните «Клиенты» и выберите «Конфигурация клиента».

Разверните раздел Параметры пароля.

Шаг 9 Соответствие PCI

Крупные компании, выпускающие кредитные карты, создали Стандарт безопасности данных индустрии платежных карт (PCI DSS), чтобы продавцы принимали критически важные меры безопасности. Продавцы, которые не соблюдают требования PCI, могут ожидать больших штрафов, что также может привести к потере их способности обрабатывать платежи.

Magento упрощает для продавцов обеспечение соответствия требованиям PCI – Magento Commerce Cloud сертифицировано PCI, а Magento предлагает интегрированные платежные шлюзы, такие как PayPal, Authorize.Net и другие, которые безопасно передают информацию о кредитных картах.

| 12 Требования PCI-DSS | |

| Постройте и поддерживайте безопасную сеть | Требование 1. Установите и поддерживайте конфигурацию брандмауэра для защиты данных о держателях карт. Требование 2. Не используйте заводские настройки по умолчанию для системных паролей и других параметров безопасности. |

| Защитить данные держателей карт | Требование 3: Защита хранимых данных о держателях карт Требование 4: Шифрование передачи данных о держателях карт по открытым общедоступным сетям |

| Поддерживайте программу управления уязвимостями | Требование 5: использовать и регулярно обновлять антивирусное программное обеспечение Требование 6: разрабатывать и поддерживать безопасные системы и приложения |

| Реализуйте строгие меры контроля доступа | Требование 7: ограничить доступ к данным держателей карт по служебной необходимости Требование 8: назначить уникальный идентификатор каждому человеку, имеющему доступ к компьютеру Требование 9: ограничить физический доступ к данным держателя карты |

| Регулярно отслеживайте и тестируйте сети | Требование 10: Отслеживание и мониторинг всего доступа к сетевым ресурсам и данным держателей карт Требование 11: Регулярно тестируйте системы и процессы безопасности |

| Поддерживать политику информационной безопасности | Требование 12: поддерживать политику, касающуюся информационной безопасности |

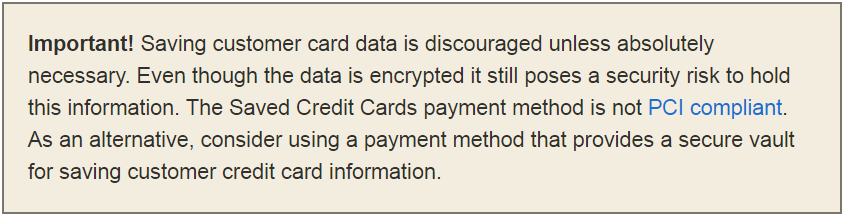

Важное примечание: НЕ ИСПОЛЬЗУЙТЕ модуль сохраненных кредитных карт в производственной среде!

Сохраненные кредитные карты не совместимы с PCI, и вы можете раскрывать информацию о кредитных картах своих клиентов.

Шаг 10 Установите расширения безопасности

Анна Фёлькль – мастер Magento с многолетним опытом. Ниже представлена презентация SlideShare, которую Анна представила в 2017 году. В ней освещаются лучшие практики безопасности Magento и содержится список расширений безопасности.

Лучшие расширения безопасности Magento по мнению Анны:

Пароли и логин

- EW_NativePasswords

- MageHackDay_TwoFactorAuth

- BranchLabs_AdminPasswordStrength

- Shopliebe_PasswordStrength (больше не доступен)

- Иконоширт_Pbkdf2

Конфигурация и мониторинг

- Иконка-рубашка_StrictTransportSecurity

- ET_IpSecurity (больше не доступен)

- FireGento_AdminMonitoring

- Nexcessnet_Alarmbell

- Mhauri_Slack / Moogento_SlackCommerce

Рекомендуемые расширения для M2

- creaminternet / модуль-безопасные-пароли

- Отчет о безопасности состояния Git

- МагСпециалист SecuritySuite

- Антивирус: https://github.com/magespecialist/m2-MSP_AntiVirus

- Детектор вредоносных пользователей: https://github.com/magespecialist/m2-MSP_NoSpam

- Предотвращение вторжений: https://github.com/magespecialist/m2-MSP_Shield

- Двухфакторная аутентификация администратора: https://github.com/magespecialist/m2-MSP_TwoFactorAuth

- reCaptcha: https://github.com/magespecialist/m2-MSP_ReCaptcha

- Ограничение IP-адреса администратора: https://github.com/magespecialist/m2-MSP_AdminRestriction

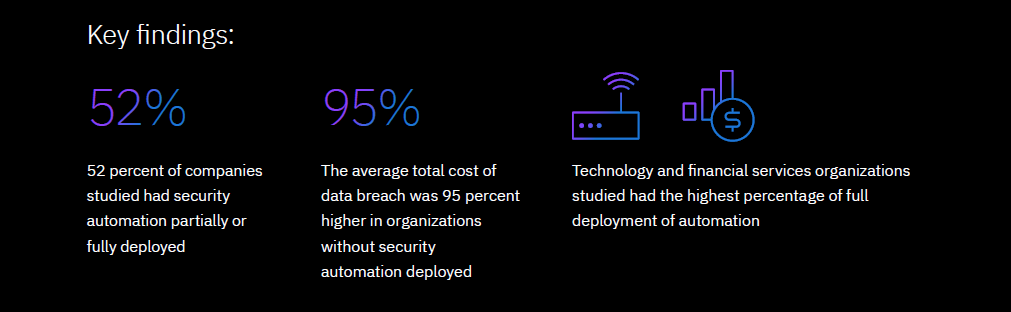

Шаг 11 Решения для автоматизации безопасности

Автоматизация безопасности – это процесс автоматического выполнения задач, связанных с безопасностью, таких как антивирусное сканирование, обнаружение вторжений, создание резервных копий, обновление сертификатов SSL и многое другое.

IBM сделала революционное открытие: организации без автоматизированных решений безопасности столкнулись с расходами на взлом, которые были на 95% выше, чем у организаций с полностью развернутой автоматизацией.

Шаг 12 Страхование киберответственности

Как и любой другой вид страхования (страхование автомобиля, дома и т.д. ), Киберстрахование защищает бизнес от повреждений, вызванных кибератаками.

Согласно Википедии, киберстрахование: «Покрытие, предоставляемое полисами киберстрахования, может включать в себя страхование первой стороны от таких потерь, как уничтожение данных, вымогательство, кража, взлом и атаки отказа в обслуживании; покрытие ответственности, возмещающее компаниям убытки, причиненные другим лицам из-за ошибок и упущений, неспособности защитить данные или клевету, а также другие преимущества, включая регулярный аудит безопасности, связи с общественностью после инцидентов и расходы на расследование, а также денежные средства для вознаграждения за преступления »

Шаг 13 Создайте команду и план реагирования на инциденты

Если у вас нет плана реагирования на инциденты (или вы не знаете, что это такое), давайте создадим его.

Чтобы упростить задачу, мы взяли Magento-ориентированный шаблон плана реагирования на инциденты Talesh Seeparsan и создали электронную таблицу Google, которую вы можете скопировать для собственного использования.

Предпосылки для использования шаблона:

-

Создайте группу реагирования на инциденты (IRT) для устранения инцидентов безопасности для каждого аспекта решения электронной коммерции, определенного в этой таблице.

-

Регулярно отслеживайте и анализируйте сетевой трафик и производительность системы.

-

Регулярно проверяйте все журналы и механизмы ведения журналов, включая журналы событий операционной системы, журналы приложений и журналы системы обнаружения вторжений.

-

Проверьте процедуры резервного копирования и восстановления. Вы должны знать, где хранятся резервные копии, кто имеет к ним доступ, а также о ваших процедурах восстановления данных и восстановления системы. Убедитесь, что вы регулярно проверяете резервные копии и носители, выборочно восстанавливая данные.

IBM обнаружила, что компании с IRT и всесторонним тестированием своих планов реагирования сэкономили более 1,2 миллиона долларов. В частности, исследование показало, что комбинированный эффект IRT и тестирования плана реагирования на инциденты с помощью тренировок и моделирования помог командам быстрее реагировать и добиться большей экономии затрат, чем любой отдельный процесс обеспечения безопасности.

Шаг 14 Поддерживайте Magento в актуальном состоянии

Нет никаких оправданий тому, что у вас нет исправленного и полностью обновленного магазина Magento.

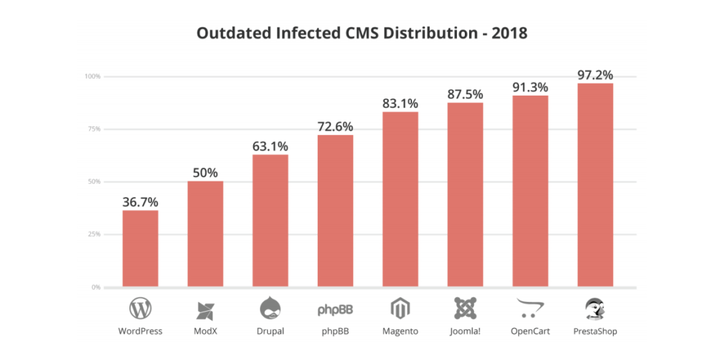

Нам действительно грустно, когда мы видим такие отчеты, как Sucuri’s Website Hack Trend Report 2018, которые показали, что 83,1% веб-сайтов Magento в основном устарели и уязвимы в момент заражения, что на 2,8% больше, чем в 2017 году.

Источник: Соки

Просканируйте свой сайт, определите патчи, которые необходимо установить, и, пожалуйста, не позволяйте хакерам получить легкий доступ через уязвимости. Зарегистрируйтесь в реестре предупреждений безопасности Magento и время от времени посещайте Центр безопасности Magento, чтобы получать последние новости и информацию.

Что делать, если ваш сайт взломали

Не паникуйте. Если произошла утечка данных или раскрытие информации, вернуть эту информацию невозможно. Вашим приоритетом должно быть определение того, что было разоблачено, сбор доказательств и предотвращение утечки данных.

Следуйте своему плану реагирования на инциденты:

- Сделайте первоначальную оценку

- Сообщите об инциденте

- Ограничьте ущерб и минимизируйте риски

- Определите серьезность компрометации

- Сохранить доказательства

- Сообщать любые внешние уведомления

- Собирать и систематизировать доказательства происшествий

Magento Commerce более безопасна, чем Magento с открытым исходным кодом?

Есть пять основных преимуществ в использовании Magento Commerce и Commerce Cloud. О дополнительных преимуществах облачной версии вы можете прочитать здесь.

Соответствие PCI

Magento Commerce Cloud имеет сертификат PCI как поставщик решений уровня 1, поэтому продавцы могут использовать сертификат соответствия Magento PCI для поддержки своего собственного процесса сертификации PCI.

Общие обязанности по безопасности

Magento Commerce Cloud имеет модель безопасности с общей ответственностью, в которой вы, Magento и Amazon Web Services (лучшие в своем классе облачные сервисы) разделяете ответственность за операционную безопасность. Вы несете ответственность за тестирование пользовательского кода и любых пользовательских приложений. Magento обеспечивает безопасность самой платформы, а Amazon заботится о физической безопасности серверов и соблюдении нормативных требований.

Журналы действий

Magento Commerce дает вам возможность вести учет каждого изменения (действия), сделанного администратором, работающим в вашем магазине. Регистрируемая информация включает имя пользователя, действие и то, было ли действие успешным, а также регистрируются IP-адрес и дата.

Брандмауэр веб-приложений (WAF)

Как и брандмауэр на ПК, WAF предотвращает проникновение вредоносного трафика в сеть, используя набор правил безопасности. Любой трафик, который запускает правила, блокируется до того, как он проявится на вашем сайте или в сети. Magento Commerce Cloud использует Fastly CDN для сервисов WAF.

Сеть доставки контента (CDN) и защита от DDoS-атак

Magento Commerce Cloud также использует Fastly CDN для дополнительных функций безопасности, таких как защита от DDoS-атак, которая включает защиту от DDoS-атак на уровнях 3, 4 и 7.

Выводы – советы и рекомендации по безопасности Magento

Безопасность сайта и в более широком смысле кибербезопасность должна быть одним из ваших основных приоритетов. Вы не просто ведете блог или личную страницу, вы несете ответственность за защиту конфиденциальной информации, включая имена, адреса, номера телефонов и данные кредитной карты.

Помнить:

- Даже полностью пропатченный и обновленный сайт можно взломать. Например, ненадежный пароль администратора может быть взломан, и хакеры могут войти и собрать все, что захотят.

- Вы не можете учитывать новые уязвимости или эксплойты нулевого дня (кибератака, которая происходит в тот же день, когда обнаруживается уязвимость). Однако четкий план реагирования на инциденты может помочь вам оставаться на шаг впереди.

- «Унция профилактики стоит фунта лечения». Бен Франклин был прав. Если вы настроили свой магазин с учетом требований безопасности, придерживались рабочего процесса кибербезопасности, который мы описали, и защитили свой магазин от пули, вы можете сэкономить массу времени и душевных страданий.

- Не идите на компромисс в отношении безопасности, иначе отсутствие безопасности поставит вас под угрозу.

Источник записи: https://elogic.co